5 to-faktor autentisering metoder, deres fordeler og ulemper

Av Teknologi / / December 19, 2019

Om bruk av to-faktor autentisering for sikker beskyttelse av sine data på nettet i dag tenker flere og flere mennesker. Mange stopper kompleksiteten og uforståelige av teknologien, er det ikke rart, fordi det finnes flere alternativer for gjennomføring. Vi vil se på alle av dem, gjennomgang av fordeler og ulemper ved hver.

I hjertet av den to-faktor autentisering er bruken av ikke bare tradisjonelle bunter "login-passord", men også et ekstra lag beskyttelse - den såkalte andre faktoren, besittelse av noe som er nødvendig for å bekrefte for å få tilgang til en konto eller annen data.

Det enkleste eksempel på to-faktor autentisering, som stadig står overfor hver enkelt av oss - et kontantuttak i en minibank. For å få penger, trenger du et kort som bare du har, og PIN-kode som bare du kjenner. Etter å ha sikret kortet ditt, vil angriperen ikke være i stand til å ta ut penger uten å vite PIN-kode og bare ikke kan få penger å vite det, men ikke å ha kortet.

Av samme prinsippet av to-faktor autentisering gir tilgang til kontoene dine i sosiale nettverk, til e-post og andre tjenester. Den første faktoren er kombinasjonen av brukernavn og passord, samt en andre kan fungere etter 5 ting.

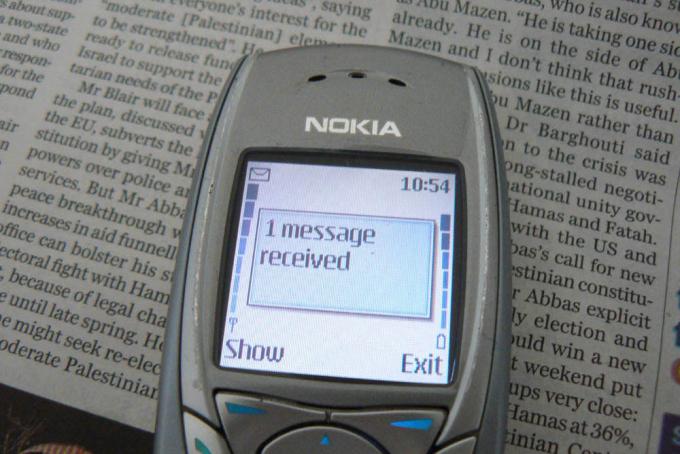

SMS-koder

Bekreftelse via SMS-koden fungerer veldig enkelt. Du, som vanlig, skriv inn brukernavn og passord, og telefonnummeret ditt vil motta SMS med en kode som må oppgis for å få tilgang til kontoen din. Det er alt. Den neste innspill sendes til en annen SMS-kode, gjelder bare for den gjeldende økten.

fordeler

- Generere nye koder for hver inngang. Dersom en angriper å kapre ditt brukernavn og passord, kan de ikke gjøre noe uten en kode.

- Binding til et telefonnummer. Input kan ikke være uten telefonen.

mangler

- Hvis det ikke er nettverksdekning, vil du ikke kunne logge deg inn.

- Det er en teoretisk mulighet for substitusjon av tall ved en tjeneste operatør eller ansatte av salonger tilkobling.

- Hvis du er autorisert og få koder til samme enhet (f.eks smarttelefon), opphører det å være en to-faktor beskyttelse.

applikasjoner godkjennere

Denne utførelse er stort sett lik den foregående, med den eneste forskjell at i stedet for å motta SMS-koder, de er generert på apparatet ved hjelp av en spesiell applikasjon (Google Authenticator, Authy). Under oppsettet, får du en primærnøkkel (oftest - i form av en QR-kode), på grunnlag av noe som en bruke kryptografiske algoritmer engangspassord generert med en gyldighet på 30 til 60 sekunder. Selv om vi antar at angripere vil være i stand til å fange opp de 10, 100 eller 1000 passord for å forutsi med dem, hva vil være det neste passord, rett og slett umulig.

fordeler

- For godkjenningsinstansen ikke trenger en mobil signal, er det tilstrekkelig å koble til internett under det første oppsettet.

- Støtte for flere kontoer i én godkjenningsinstansen.

mangler

- Hvis angripere får tilgang til primærnøkkelen på enheten eller ved å hacke serveren, vil de være i stand til å generere fremtidige passord.

- Ved anvendelse av en autentikator på den samme innretning, med hvilken innmatingen, er to-faktor tapt.

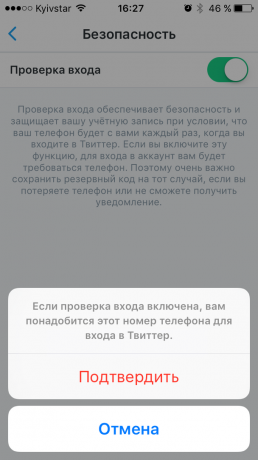

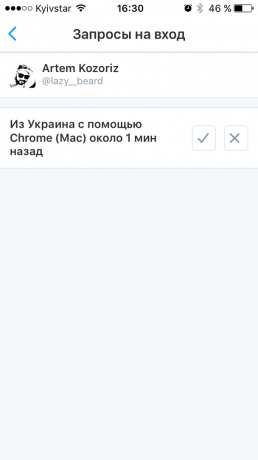

Kontrollere innlogging ved hjelp av mobile apps

Denne typen autentisering kan kalles en grab-bag av alle de forrige. I dette tilfellet, i stedet for forespørsel koder eller engangspassord, må du bekrefte din oppføring med mobile enheter med tjenesten programmet. Den er lagret på enheten private nøkkel, som blir kontrollert ved hver inngang. Den opererer i Twitter, snapchat, og en rekke online-spill. For eksempel, når du taster inn din Twitter-konto i webversjon, angir du et brukernavn og passord, og deretter på smarttelefonen motta en melding med anmodning om innspill etter å ha bekreftet at nettleseren åpner tape.

fordeler

- Du trenger ikke å oppgi noe ved inngangen.

- Uavhengighet fra mobilnettverket.

- Støtte for flere kontoer i ett program.

mangler

- Dersom en angriper å kapre den private nøkkelen, kan de være deg.

- Betydningen av de to-faktor autentisering er tapt når du bruker den samme enheten til innlogging.

hardware tokens

De fysisk (eller maskinvare) Bevis er den mest pålitelige metode for to-faktor autentisering. Som separate enheter, maskinvarekort, i motsetning til alle metodene nevnt ovenfor, for ethvert scenario vil ikke miste sine to faktor komponent. Oftest er de presentert i form av en USB-stick med egen prosessor, genererer kryptografiske nøkler, som blir automatisk lagt inn når du kobler til en datamaskin. Valg av nøkkelen avhenger av den aktuelle tjenesten. Google, for eksempel, anbefaler bruke standard symboler FIDO U2F, hvis prisene starter på $ 6 unntatt levering.

fordeler

- Ingen SMS og applikasjoner.

- Det er ikke nødvendig i den mobile enheten.

- Det er helt uavhengige enheter.

mangler

- Du må kjøpe separat.

- Støttes ikke i alle tjenester.

- Når du bruker flere kontoer blir nødt til å bære en hel haug med tokens.

Back-up nøkler

Faktisk er det ikke en egen prosess og en fallback i tilfelle tap eller tyveri av en smarttelefon, som står for engangspassord eller bekreftelseskode. Når du setter opp to-faktor autentisering i hver tjeneste du får flere backup nøkler for bruk i nødstilfeller. Med deres hjelp, kan du logge deg inn på din konto, koble fra konfigurerte enheter og legge til nye. Disse nøklene skal oppbevares på et trygt sted, ikke i form av et skjermbilde på telefonen eller en tekstfil på datamaskinen din.

Som du kan se, bruk av to-faktor autentisering, det er noen nyanser, men de synes å være vanskelig bare ved første øyekast. Hva bør være den perfekte balansen mellom beskyttelse og opphold har hvert bestemmer for seg selv. Men i alle fall, alle problemer er mer enn berettiget når det gjelder sikkerheten til betalings data eller personlig informasjon er ikke ment for nysgjerrige øyne.

Hvor kan og bør gjøre to-faktor autentisering, samt hva hennes tjenester støtte, kan leses her.