Usikre kommunikasjon: 9 måter å lytte til telefonen

Livet Av Teknologi / / December 19, 2019

JET-Us

Sim-kortet JET gi en trygg og ubegrenset kommunikasjon over hele verden.

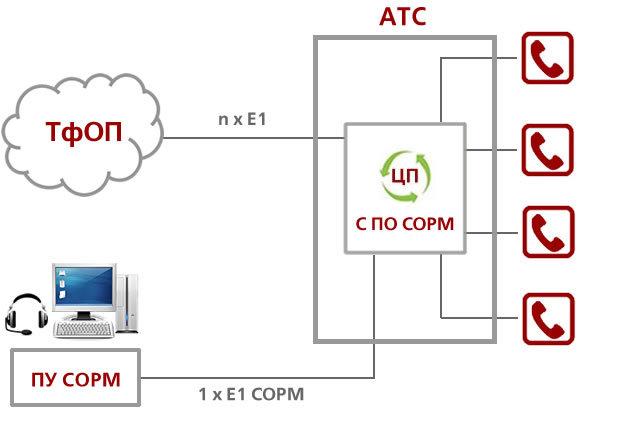

1. Sorm - offisiell telefonavlytting

Den mest opplagte måten - den offisielle telefonavlytting av regjeringen.

I mange land er telefonselskaper pålagt å gi tilgang til linjene i avlytting av telefon kanaler til de kompetente myndigheter. For eksempel i Russland, i praksis, er dette gjort teknisk gjennom Sorm - hardware system for å gi funksjonene til leteaksjoner.

Hver operatør må være installert på din PBX integrert modul Sorm.

Hvis operatøren ikke har satt på PBX-utstyr for avlytting telefoner av alle brukerne av lisens i Russland vil bli kansellert. Lignende programmer operere i total telefonavlytting Kasakhstan, Ukraina, USA, Storbritannia (Avskjæring Moderniseringsprogrammet, tempora) Og andre land.

Korrupsjon av offentlige tjenestemenn og ansatte i sikkerhetstjenestene er godt kjent. Hvis de har tilgang til systemet i "gud mode", som for en avgift kan du også få det. Som i alle statlige systemer, i den russiske Sorm - en stor rot og typisk russisk uforsiktighet. De fleste av teknikere har faktisk en veldig

lave kvalifikasjonerSom lar deg koble ulovlig til systemet ukjent for seg spesielle tjenester.Teleoperatører har ingen kontroll over når og hvem av abonnentene lytte på Sorm linjer. Operatøren sjekker ikke om det er en bestemt bruker avlytting domstol sanksjon.

"Tar en viss straffesak på etterforskningen av en organisert kriminell gruppe, som viser de 10 rommene. Du må lytte til noen som ikke har noe forhold til denne undersøkelsen. Du bare avsluttet dette nummeret og si at du har riktig informasjon om hva som er nummer én av lederne av den kriminelle gruppen", - de sier erfarne med nettstedet "Agentura.ru".

Dermed gjennom Sorm kan du lytte til noen på et "lovlig". Her er en beskyttet forbindelse.

2. Telefonavlytting av operatøren

Mobiloperatører vanligvis uten problemer ser på listen over samtaler og bevegelser av historie en mobiltelefon som er registrert i ulike basestasjoner i sin fysiske plassering. For å få et opptak av samtaler, som den hemmelige tjenesten, må operatøren for å koble til Sorm systemet.

på Russlands nye lover Operatører er forpliktet til å holde oversikt over alle samtalene medlemmer fra seks måneder til tre år (det nøyaktige uttrykket er nå enig). Loven trer i kraft i 2018.

3. Tilkobling til signaleringsnettverket SS7

Å vite hvor mange av ofrene kan lytte til telefonen, koblet til et nettverk via nettverksoperatøren Sårbarheten SS7 signaleringsprotokoll (Signaleringssystem № 7).

Sikkerhetseksperter beskrive denne teknikken på en slik måte.

De angriper piggybacks på SS7 signaleringsnett i hvilke kanaler som sender en overordnede melding Send Routing Info For SM (SRI4SM), som peker til et telefonnummer som parameter angrepet abonnent A. Som svar på abonnentens hjemmenettverk angriper A sender noe teknisk informasjon: IMSI (International Subscriber Identity) og MSC bryteren adresse, som er tiden tjenestegjør abonnent.

Deretter ble en angriper med en melding inn abonnentsdata (ISD) innfører data base VLR oppdatert abonnent profilen endring i den adressen til faktureringssystem for å håndtere sine egne, psevdobillingovoy systemer. Deretter, når angrepet partiet gjør en utgående samtale, det viser bryteren i stedet for selve faktureringssystem for å angripe systemet, som gjør at bryteren direktiv for å omdirigere samtalen til en tredjepart, igjen kontrollert av angriper. På denne tredjepart konferansen var å gå fra tre abonnenter, hvorav to er ekte (innringer En og en som heter B), og den tredje angriper uautorisert innebygd og kan lytte til og ta opp samtalen.

Kjøring det fungerer. Eksperter sier at utviklingen av SS7 signale nettverk det ble ikke bygget for å beskytte mot slike angrep mekanismer. Implikasjonen er at dette systemet og så dekket og beskyttet fra de utvendige tilkoblinger, men i praksis kan angriperen finne en måte til å bli signaleringsnettverket.

Ved SS7 nettverket, kan du koble til hvor som helst i verden, for eksempel i et fattig afrikansk land - og du får tilgang bytter alle operatører i Russland, USA, Europa og andre land. Denne metoden gjør det mulig å lytte til hvilken som helst telefon i verden, selv på den andre siden av kloden. Intercept innkommende SMS enhver telefon også gjennomført grunnskole, samt balanse overføring via USSD-forespørsel (for mer informasjon se tale Puzankova Sergei og Dmitry Kurbatov på hacker konferanse PHDays IV).

4. Koble til kabelen

Dokumentene Edward Snowden ble kjent at etterretningsorganisasjoner er ikke bare "offisielt" lytte til telefon kommunikasjon via brytere, men koblet direkte til fiberOpptak all trafikk helt. Dette gjør at du kan lytte til utenlandske operatører, som ikke gir en lytte offisielt installere utstyr på sine børser.

Dette er trolig en ganske sjelden praksis for internasjonal spionasje. Siden PBX i Russland og så overalt er verdt en lytteutstyr, er det ikke nødvendig å koble til fiber. Kanskje en slik fremgangsmåte skal anvendes bare for å oppfange og registrere trafikken i lokalnett til lokale sentraler. For eksempel, for å spille inn intercom i selskapet, hvis de blir utført innenfor den lokale PBX eller VoIP.

5. Installere Spyware Trojan

På husholdningsnivå, den enkleste måten å lytte til brukerens samtale på mobiltelefonen til Skype og andre programmer - bare installere en trojaner på sin smarttelefon. Denne metoden er tilgjengelig for alle, krever det ikke makter statlige etterretningsorganisasjoner eller rettens avgjørelse.

Oversjøiske politiet ofte kjøpe spesielle trojanere som brukes nobody kjente 0day-sårbarheter i Android og iOS for å installere programmer. Disse trojanerne er bestilt politiet utvikle selskaper som Gamma Gruppe (trojanske FinFisher).

Russiske politiet å sette trojanere ikke mye mening, med mindre du ønsker å mulighet aktivere smarttelefon mikrofonen, selv om brukeren snakker på en mobil telefonen. I andre tilfeller, med telefonavlytting Copes Sorm. Derfor trenger de russiske spesialtjenester ikke aktivt implementere trojanere. Men det er en favoritt hacker verktøy for uformell bruk.

Koner spionere på sine ektemenn, forretningsmenn studere aktivitetene til konkurrenter. I Russland er den trojanske programvare som vanligvis brukes til avlytting vegne av private kunder.

Trojan er installert på smarttelefonen på ulike måter: gjennom en falsk programvareoppdatering gjennom en e-post med en falsk program, gjennom en sårbarhet i Android eller i populær programvare iTunes type.

Nye sårbarheter i programmer er bokstavelig talt hver dag, og deretter sakte nær. For eksempel, en trojansk installert gjennom FinFisher sårbarhet i iTunesAt Apple ikke er stengt 2008-2011-th. Gjennom dette hullet kan installeres på offerets datamaskin noen programvare fra Apple navn.

Kanskje, på smarttelefonen er allerede satt en trojaner. Du virker ikke at batteriet smarttelefon nylig sluppet litt raskere enn normalt?

6. oppdatering søknad

I stedet for å installere en spesiell spyware Trojan angriper kan gjøre mer smart: velg programmet som du frivillig installere på smarttelefonen, og deretter gi ham full myndighet til å ha tilgang til telefonsamtaler, samtale opptak og overføring av data til en ekstern server.

For eksempel kan det være et populært spill, som distribueres gjennom "venstre" mobile applikasjons kataloger. Ved første øyekast, den vanlige spillet, men med funksjonen avskjæring og opptak av samtaler. Veldig praktisk. Bruker med hendene lar programmet til å gå på nettet, hvor den sender filene til å spille inn samtalen.

Alternativt kan den skadelige programmets funksjonalitet legges til som en oppgradering.

7. Falske basestasjon

Falske basestasjon har et sterkere signal enn den virkelige BS. På grunn av dette, avskjærer det abonnenten trafikk og lar deg manipulere dataene i telefonen. Det er kjent at de falske basestasjoner er mye brukt av politiet i utlandet.

I USA populære modeller falsk BS kalt StingRay.

Og ikke bare politiet bruker slike enheter. For eksempel forretningsmenn i Kina bruker ofte falske BS for masse spamming til mobiltelefoner som befinner seg innenfor en radius på hundre meter rundt. Generelt Kinas produksjon av "fake hundre" satt i drift, slik at de lokale butikkene er ikke et problem å finne en tilsvarende enhet, montert bare på kneet.

8. hacking femtocells

miniatyr laveffekts mobilstasjoner som snappe trafikk fra mobiltelefoner som er innen rekkevidde - Nylig er femtocells brukes i enkelte selskaper. En slik femtocell kan du ta opp telefonsamtaler alle ansatte i selskapet, før omdirigere samtaler til basestasjonen mobiloperatørene.

Følgelig for telefonavlytting av telefonen du ønsker å installere en femtocell eller hacke den opprinnelige femtocell operatør.

9. Mobile komplisert for fjern telefonavlytting

I dette tilfellet, en radioantenne montert i nærheten av abonnenten (arbeidsavstand til 500 meter). Retningsbestemt antenne, er koblet til en datamaskin, avskjærer telefonsignaler, og etter bruk ganske enkelt tatt bort.

I motsetning til falske femtocells eller trojaner er et ondsinnet brukeren ikke trenger å bekymre deg for at å komme til stedet og sette femtocell, og deretter fjerne den (eller fjerne Trojan, ikke et spor hacking).

Egenskapene til moderne PC er tilstrekkelig til å ta opp GSM-signal på et stort antall frekvenser, og deretter knekke kryptering ved hjelp av regnbuen (her teknologi beskrivelse Det er kjent fra en fagperson Karsten Zero).

Hvis du frivillig gjennomføre en universell bug automatisk samle en omfattende dossier på seg selv. Det eneste spørsmålet er, hvem trenger denne dokumentasjonen. Men hvis det er nødvendig, kan han få det enkelt.